卡巴斯基揭示了一场恶意攻击活动,在这些攻击活动中,攻击者利用Free Download Manager(免费下载管理器)的安装程序传播Linux后门,持续时间至少为三年。研究人员发现,受害者是从官方网站下载软件时感染的,这表明这可能是一次供应链攻击。这次的攻击活动中使用的恶意软件的变种于2013年首次被发现。受害者位于不同的国家,其中包括巴西、中国、沙特阿拉伯以及俄罗斯。

卡巴斯基专家发现了一场针对Linux系统的最新恶意活动,该活动中,威胁行为者利用受感染的流行免费软件免费下载管理器(Free Download Manager)在受害者的设备上部署一个后门程序(一种特洛伊木马程序)。一旦设备被感染,攻击者的目标就是窃取信息,如系统详细信息、浏览历史、保存的密码、加密货币钱包文件,甚至亚马逊网络服务或谷歌云等云服务的凭证。根据卡巴斯基的遥测数据,这次攻击行动的受害者遍布全球,其中包括巴西、中国、沙特阿拉伯和俄罗斯。

卡巴斯基专家认为,这很可能是一次供应链攻击。在调查YouTube上关于Linux计算机上安装Free Download Manager的安装指南时,卡巴斯基专家发现视频创建者无意中展示了初始感染过程的情况:点击官方网站上的下载按钮就会下载恶意版本的Free Download Manager。相比之下,在另一段视频中,则下载了该软件的合法版本。恶意软件开发者有可能根据潜在受害者的数字指纹,或以一定的概率编写了恶意重定向脚本。结果,一些用户遇到了恶意软件包,而另一些用户则获得了一个干净的软件包。

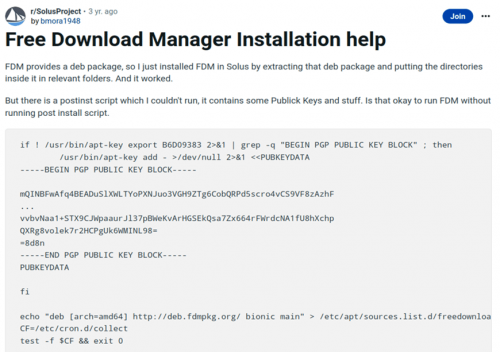

根据卡巴斯基的调查结果,该活动至少持续了三年——从2020年到2022年。安装Free Download Manager的恶意软件包版本是在2020年发布的。此外,在这段时间内,StackOverflow和Reddit等网站上出现了关于受感染软件分发导致的问题的讨论。然而,用户并不知道这些问题是由恶意活动造成的。

一位Reddit用户想知道是否可以在不运行包含恶意软件的脚本的情况下安装Free Download Manager

“自2013年以来,卡巴斯基Linux解决方案就可以检测上述分析的各种后门变种。但是,人们普遍误认为Linux对恶意软件具有免疫力,导致许多Linux系统缺乏足够的网络安全保护。缺乏保护使得这些系统称为吸引网络罪犯的目标。从本质上讲,这次的Free Download Manager攻击案例突出了Linux系统遭受网络攻击的挑战,而这种挑战很容易就被发现。因此,对于基于Linux的计算机(包括台式机和服务器)来说,部署可靠而有效的安全措施是至关重要的,”卡巴斯基全球研究与分析团队(GReAT)安全专家Georgy Kucherin说。

有关这次攻击活动的技术分析,详见Securelist上的文章。

为了避免遭遇基于Linux和其他类型威胁的侵害,需要部署以下安全措施:

选择一款经过验证的安全解决方案,例如卡巴斯基网络安全解决方案。这类解决方案配备基于行为的检测和异常控制功能,可有效抵御已知和未知威胁。

使用卡巴斯基嵌入系统安全产品。这种适应性强的多层级解决方案可为基于 Linux 的嵌入式系统、设备和方案提供优化的安全性,符合通常适用于这些系统的严格监管标准

由于被盗凭据可能会在暗网上出售,因此请使用卡巴斯基数字足迹情报来监控影子资源并及时识别相关威胁

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。卡巴斯基不断将深度威胁情报和安全技术转化成最新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,全面抵御复杂的和不断演化的数字威胁。全球有超过4亿用户使用卡巴斯基技术保护自己,我们还帮助全球220,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com.

|