卡巴斯基全球研究与分析团队(GReAT)发现了一种基于开源工具的新后门,称为GhostContainer。这种以前未知的高度定制化恶意软件是在一次事件响应(IR)案例中发现的,目标是政府环境中的Exchange基础设施。该恶意软件可能是针对亚洲高价值目标(包括高科技公司)的高级持续威胁(APT)活动的一部分。

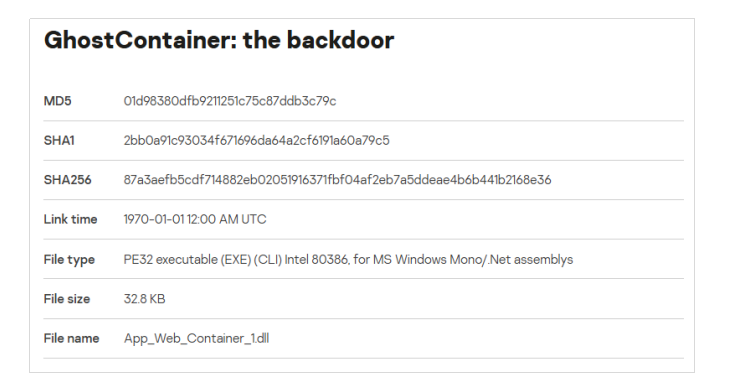

被卡巴斯基检测为 App_Web_Container_1.dll 的文件被证明是一种复杂、多功能的后门,它利用了几个开源项目,并且可以通过下载额外模块来动态扩展其任意功能。

一旦加载,该后门就会为攻击者提供对Exchange服务器的完全控制权,使他们能够进行广泛的恶意活动。为了避免被安全解决方案检测到,它使用了多种规避技术,并将自己伪装成一个合法的服务器组件,以便与正常操作融为一体。此外,它还可以作为代理或隧道,可能将内部网络暴露给外部威胁,或者促进从内部系统中泄露敏感数据。因此,我们怀疑该活动的目标可能是网络间谍活动。

“通过对攻击事件的深入分析,我们认为攻击者在渗透Exchange系统方便非常老练,能熟练利用各种开源项目渗透IIS和Exchange环境,他们还能够基于开源代码开发增强版的复杂间谍工具。我们将继续监测他们的活动,以及这些攻击的范围和规模,以便更好地了解威胁趋势。” 卡巴斯基全球研究与分析团队(GReAT)亚太及中东和阿拉伯地区负责人 Sergey Lozhkin评论。

卡巴斯基大中华区总经理郑启良表示:“GhostContainer 后门程序的出现再次敲响了网络安全的警钟,攻击者利用开源工具的熟练程度与定制化恶意软件的开发能力令人警惕。这要求企业不仅要提升技术防护能力,更需构建从端点到网络、从人员意识到安全运营的全维度防御体系。卡巴斯基将持续通过威胁情报共享、前沿技术培训和定制化安全解决方案,助力大中华区客户应对日益复杂的 APT 攻击威胁。”

该恶意软件整合了多个可公开访问的开源项目代码,这些代码可能被全球的黑客或APT团体利用。在我们掌握的攻击活动中攻击者尚未暴露任何基础设施,暂时无法将GhostContainer归因于任何已知的威胁行为者或者团体。值得注意的是,截至2024年底,已经在开源项目中发现了总计14,000个恶意包,这比2023年底增加了48%,突出了这一领域日益增长的威胁。

在Securelist.com上阅读完整报告

为了避免成为已知或未知威胁行为者的目标攻击受害者,卡巴斯基研究人员建议实施以下措施:

l 为您的安全运营中心(SOC)团队提供最新的威胁情报(TI)访问权限,帮助他们掌握最及时的威胁信息。卡巴斯基威胁情报平台是一站式解决方案,提供了20多年来卡巴斯基收集的网络攻击数据和见解。

l 通过卡巴斯基在线培训提升您的网络安全团队的技能,帮助他们应对最新的定向威胁。这些培训课程由GReAT专家开发,能够提供最前沿的威胁应对知识。

l 为了在端点级别实现实时检测、调查和缓解事件,建议实施端点检测和响应(EDR)解决方案,例如卡巴斯基端点检测和响应。

l 除了基本的端点保护外,建议实施企业级的安全解决方案,以便在网络级别上尽早检测和应对高级威胁,例如卡巴斯基反定向攻击平台。

l 由于许多定向攻击都是从钓鱼或其他社会工程技术开始的,建议引入安全意识培训,教会员工识别和防范这些攻击的方法。卡巴斯基自动化安全意识平台可以帮助您实现这一目标。

关于卡巴斯基

卡巴斯基是一家全球性的网络安全和数字隐私公司,成立于 1997 年。迄今为止,已有超过 10 亿台设备受到保护,免受新出现的网络威胁和针对性攻击,卡巴斯基深厚的威胁情报和安全专业知识不断转化为创新的解决方案和服务,以保护全球的个人、企业、关键基础设施和政府。该公司全面的安全产品组合包括领先的个人设备数字生活保护、面向公司的专用安全产品和服务,以及用于应对复杂且不断发展的数字威胁的网络免疫解决方案。我们帮助数百万个人和超过 200,000 家企业客户保护对他们最重要的资产。在 www.kaspersky.com 上了解更多信息。

|