卡巴斯基全球研究与分析团队(GReAT)发现,近期被利用的微软SharePoint中的ToolShell漏洞源于对CVE-2020-1147漏洞的不完整修复不彻底修复,该漏洞于2020年首次被报告。

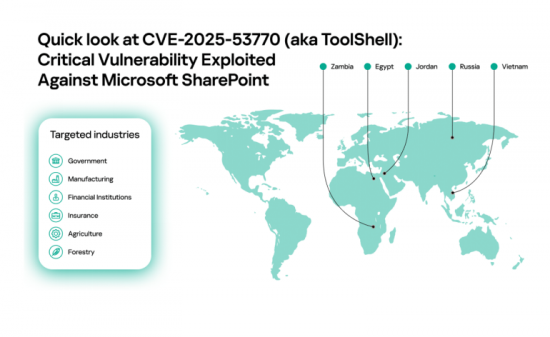

今年,SharePoint 漏洞在被积极利用的背景下,已成为主要的网络安全威胁。卡巴斯基安全网络监测到全球范围内的漏洞利用尝试,涉及埃及、约旦、俄罗斯、越南和赞比亚等国。这些攻击目标包括政府、金融、制造业、林业和农业等行业的组织。卡巴斯基解决方案在漏洞公开披露前,已主动检测并阻止了 ToolShell 攻击。

卡巴斯基全球研究与分析团队的研究人员分析了公开的ToolShell漏洞利用程序,发现其与2020年的CVE-2020-1147漏洞利用程序惊人地相似。这表明最新发布的CVE-2025-53770补丁,实际上正是对五年前CVE-2020-1147试图修复却未彻底解决的漏洞的有效修补。

在发现并于7月8日修复了 CVE-2025-49704 和 CVE-2025-49706 之后,其与 CVE-2020-1147 的关联变得显而易见。然而,攻击者仅需在漏洞利用载荷中添加一条正斜杠,就能绕过这些修复措施。微软在了解到这些漏洞正被积极利用之后,立即就发布了全面的补丁来解决潜在的绕过方法,并将这些漏洞分别指定为 CVE-2025-53770 和 CVE-2025-53771。而全球SharePoint服务器遭受攻击的高峰期,恰恰出现在漏洞首次被利用与完整补丁部署之间的空窗期。

尽管目前针对ToolShell漏洞的补丁已经发布,但卡巴斯基预测攻击者仍将在未来数年持续利用这一漏洞链发起攻击。

“许多高知名度的漏洞在被发现多年后仍被积极利用——ProxyLogon、PrintNightmare 和 EternalBlue 如今仍在危害未打补丁的系统。我们预计 ToolShell 也会遵循相同模式:其低门槛的利用特性意味着公开漏洞代码很快就会出现在主流渗透测试工具中,从而被攻击者长期使用,”卡巴斯基全球研究与分析团队首席安全研究员Boris Larin表示。

要查看报告全文,请访问Securelist.com

为了确保安全,卡巴斯基建议:

· 使用Microsoft SharePoint的企业必须立即应用最新的安全补丁。这一规则适用于所有高风险漏洞,因为即使短暂的暴露也可能导致系统被入侵。

· 部署能够防御零日漏洞的网络安全解决方案,尤其是在补丁尚未发布的情况下。卡巴斯基 Next 及其行为检测组件可以主动阻止此类漏洞的利用。

关于全球研究与分析团队

全球研究与分析团队(GReAT)成立于 2008 年,是卡巴斯基的核心部门,负责揭露 APT、网络间谍活动、重大恶意软件、勒索软件和全球地下网络犯罪趋势。目前,GReAT 由 40 多名专家组成,他们在欧洲、俄罗斯、美洲、亚洲和中东等全球范围内工作。这些才华横溢的安全专业人员为公司的反恶意软件研究和创新发挥着领导作用,他们以无与伦比的专业知识、热情和好奇心致力于发现和分析网络威胁。

关于卡巴斯基

卡巴斯基是一家成立于1997年的全球网络安全和数字隐私公司。迄今为止,卡巴斯基已保护超过十亿台设备免受新兴网络威胁和针对性攻击。卡巴斯基不断将深度威胁情报和安全技术转化成创新的安全解决方案和服务,为全球的企业、关键基础设施、政府和消费者提供安全保护。公司提供全面的安全产品组合,包括领先的端点保护解决方案以及多种针对性的安全解决方案和服务,以及用于应对复杂和不断变化的数字威胁的网络免疫解决方案。我们还帮助全球200,000家企业客户保护最重要的东西。要了解更多详情,请访问www.kaspersky.com.

|